Ivanti Device Control offre un sistema di protezione efficace e scalabile. Device Control è la soluzione ideale per i server, per gli asset monofunzione (come POS, sportelli di prelievo e sistemi di pagamento alle stazioni di servizio) e per gli endpoint thin-client o virtualizzati. Consente infatti di identificare rapidamente e bloccare gli endpoint per evitare l’utilizzo non autorizzato di dispositivi rimovibili e porte, nonché di bloccare l’installazione e l’esecuzione di app sconosciute, riducendo notevolmente la superficie di attacco.

Ivanti Device Control

Software di controllo del dispositivo

Proteggi i dati dalla perdita o dal furto mantenendo inalterata la produttività dei tuoi dipendenti

Ivanti Device Control offre un sistema di protezione efficace e scalabile. Device Control è la soluzione ideale per i server, per gli asset monofunzione (come POS, sportelli di prelievo e sistemi di pagamento alle stazioni di servizio) e per gli endpoint thin-client o virtualizzati. Consente infatti di identificare rapidamente e bloccare gli endpoint per evitare l’utilizzo non autorizzato di dispositivi rimovibili e porte, nonché di bloccare l’installazione e l’esecuzione di app sconosciute, riducendo notevolmente la superficie di attacco.

Prevenire il furto di dati

Proteggere gli endpoint contro i malware

Rafforzare i criteri di sicurezza

Proteggere gli strumenti di produttività

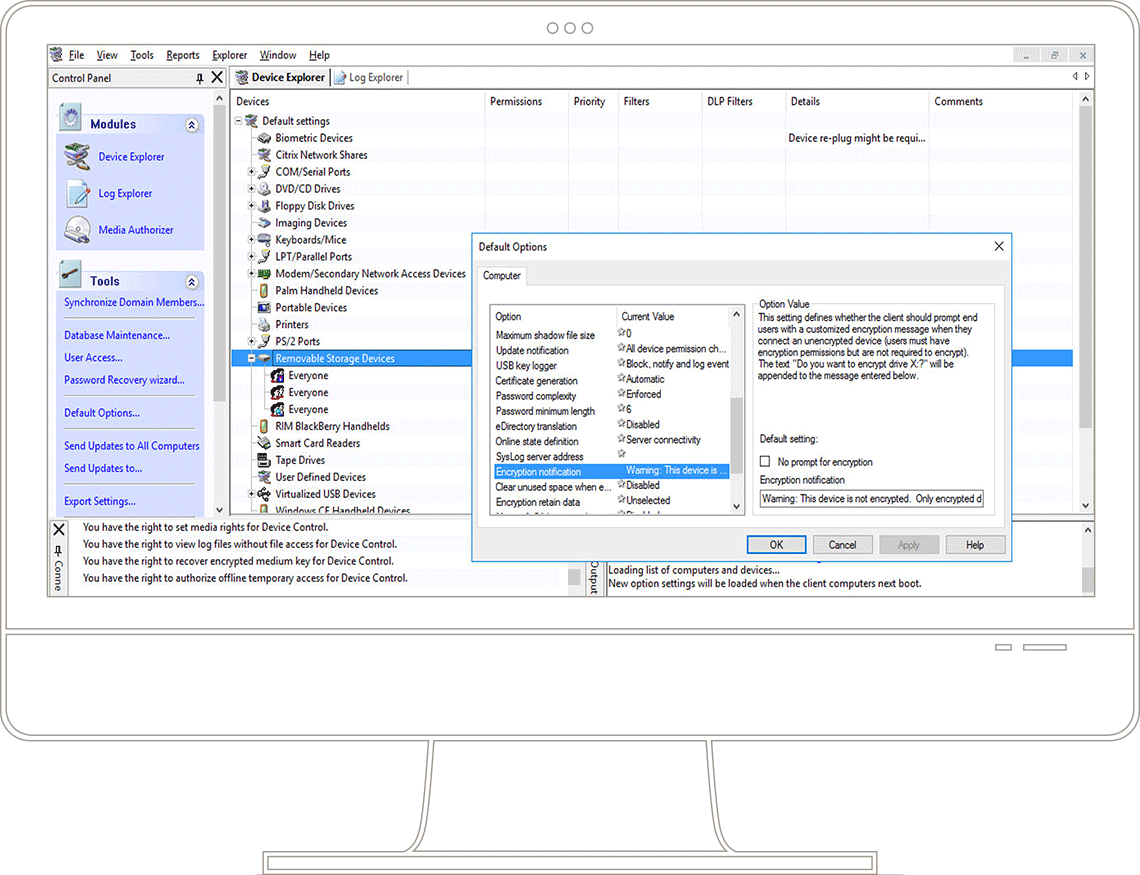

Crittografia aziendale dei file e restrizioni alla copia dei dati

Gestisci, per ogni singolo utente, i tipi di file che non possono essere trasferiti da e verso dispositivi e supporti rimovibili e limita la quantità giornaliera di dati copiati su dispositivi e supporti rimovibili. Applica la crittografia forzata e impedisci il download di file eseguibili dai dispositivi rimovibili per usufruire di un ulteriore livello di protezione dalle minacce informatiche.

Architettura sicura, flessibile e scalabile

Garantisci il controllo e l'adozione a livello aziendale utilizzando un'architettura client-server scalabile con un database centrale, che supporta Windows, macOS e i dispositivi Microsoft Surface (ARM64). Gli agenti di Ivanti Device Control sono protetti dalla rimozione non autorizzata, anche da parte di utenti dotati di permessi amministrativi.

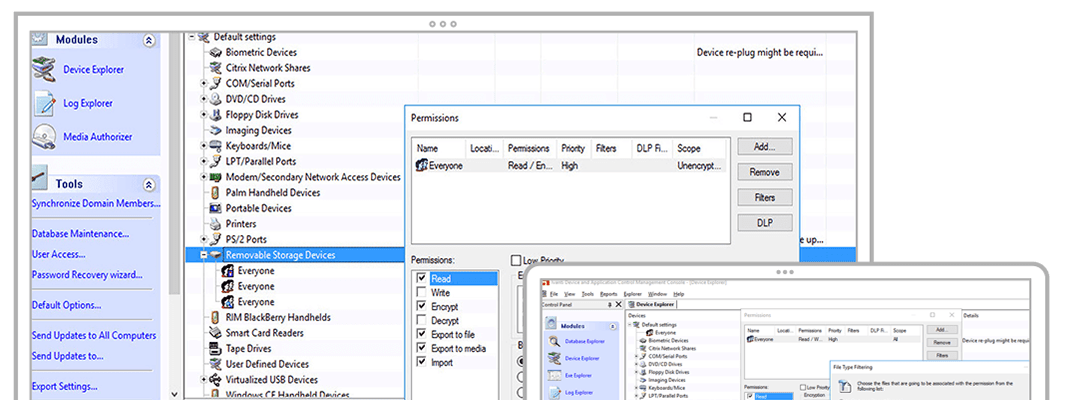

Gestione centralizzata dei dispositivi

Definisci e gestisci centralmente l'accesso di utenti, gruppi di utenti, workstation e gruppi di workstation ai dispositivi autorizzati, ai sistemi di archiviazione cloud e alla crittografia di Microsoft Bitlocker System Drive. Ai dispositivi, ai supporti e agli utenti non esplicitamente autorizzati viene negato l'accesso per impostazione predefinita.

Adottate un approccio proattivo con il controllo dell’accesso ai dati e dei dispositivi, senza ostacolare la produttività.

Gli utenti devono poter accedere facilmente ai dati di cui hanno bisogno. Ma questo rischia di esporre l’azienda a malware e perdita di dati: che si tratti di attacchi o di casi accidentali, rappresentano sempre un grosso problema. Ora potete ridurre la superficie di attacco senza intralciare il lavoro degli utenti.

Autorizzazione dei dispositivi

Assegna i permessi per i dispositivi rimovibili autorizzati e per il cloud storage a singoli utenti o a gruppi di utenti.

Autorizzazioni in base al contesto

Valutare e applicare i criteri a tutti i dispositivi "plug and play" e al cloud storage per classe, gruppo, modello o ID specifico.

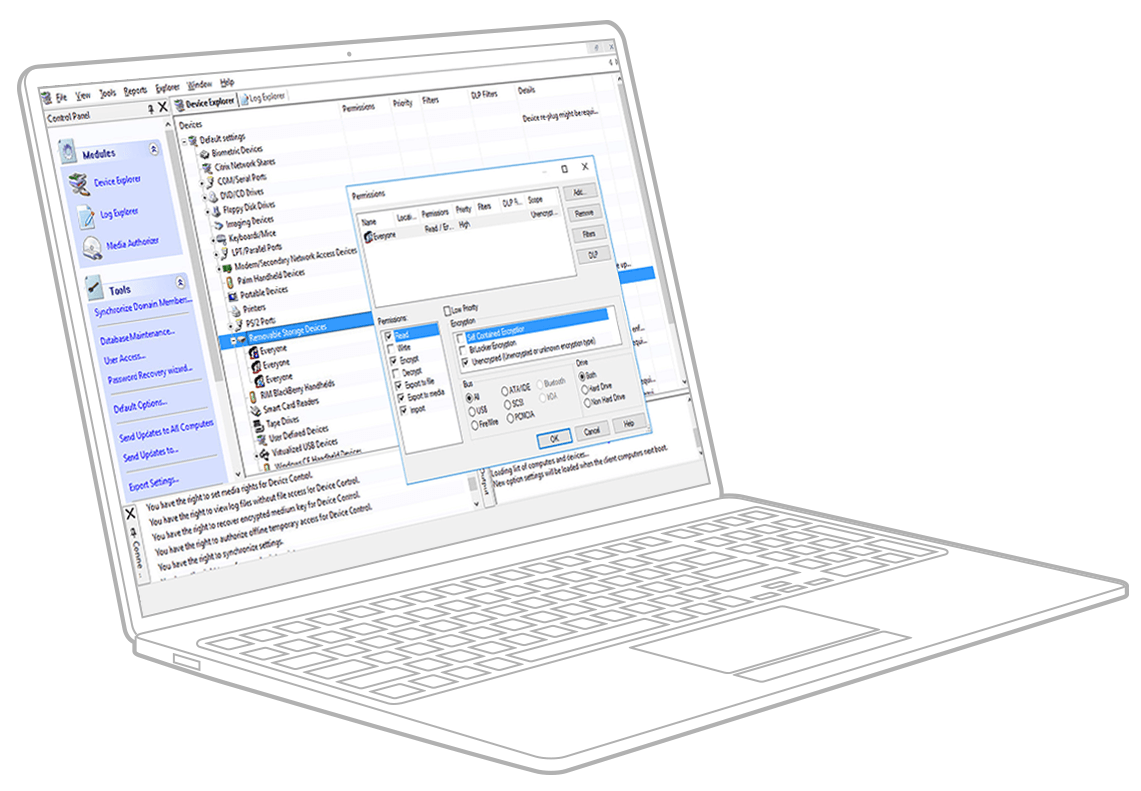

Accesso temporaneo

Concedi ai tuoi utenti l'accesso temporaneo o programmato ai dispositivi rimovibili e al cloud storage, in modo che possano accedere a ciò di cui hanno bisogno, quando ne hanno bisogno.

Funzionalità di shadowing

Abilita lo shadowing dei nomi dei file o degli interi file per registrare e archiviare tutti i dati copiati in un luogo centralizzato, così da poter monitorare ciò che è stato copiato e ripristinare interi file in caso di furto o guasto hardware.

Controllo degli accessi basato sul ruolo

Rilasciate a utenti o gruppi di utenti le autorizzazioni appropriate in base alla loro identità Windows Active Directory o Novell eDirectory.

Informazioni immediatamente fruibili

Dati IT unificati senza script Grazie alla maggiore trasparenza tra i diversi silos di dati, potete affrontare le minacce alla sicurezza in modo proattivo e reagire tempestivamente.

Eliminate le vulnerabilità dei dispositivi, senza ostacolare il lavoro degli utenti.

Gli utenti potranno accedere facilmente ai dati, anche quando si trovano all’esterno della rete aziendale. Offrite loro la possibilità di usare i propri dispositivi quando ne hanno bisogno, senza lasciare alcuna porta aperta alle minacce.